Dieser Artikel zeigt, wie ausgeklügeltes Satelliten-Tracking und -Targeting funktioniert (siehe Links und Diagramme unten), lädt Sie ein, sich mit der Neuentwicklung der autonomen Skyborg-Drohne der US Air Force vertraut zu machen, aber was noch wichtiger ist, er bietet eine Erklärung über bestehende Mobilfunksysteme und wie wie wirklich gefährlich und tödlich sie geworden sind. Jetzt gibt es die Fähigkeit, jede Person anzugreifen, mit der Fähigkeit, Krankheitserreger schnell, still oder verdeckt im menschlichen Körper zu töten!

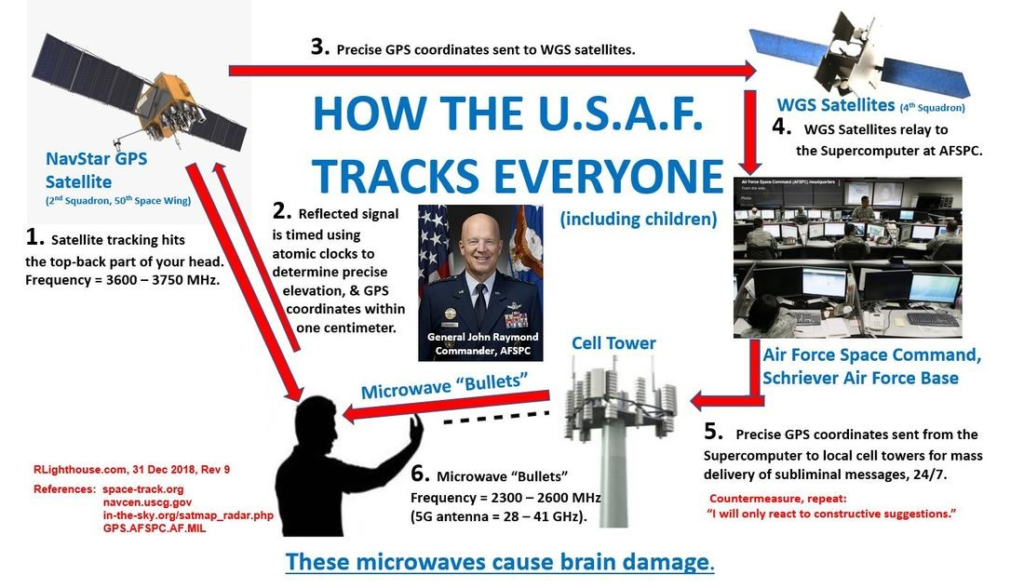

So funktioniert das Satelliten-Personen-Tracking und -Targeting:

Dies ist ein autonomes Drohnensystem, das in der Lage ist, Menschen automatisch zu verfolgen und zu töten. AFRL ist dasselbe Labor, das die Entwicklung einer Mikrowellenwaffe namens Vircator (Patent 4345220) finanziert hat .

Die autonome Drohne Skyborg der US Air Force macht ihren Erstflug

Die US Air Force startete ein unbemanntes Luftfahrzeug (UAV), das erstmals mit einem autonomen Hard- und Softwaresystem ausgestattet war.

Die US Air Force hat mit KI-Kampfflugzeugen einen wichtigen Schritt in Richtung Zukunft gemacht.

Das Projekt Skyborg ist ein Vanguard-Programm der US Air Force zur Entwicklung unbemannter Kampfflugzeuge, die bemannte Kampfflugzeuge eskortieren sollen.

Das neue Skyborg Autonomy Core System (ACS) der Air Force hat eine unbemannte Drohne über Florida und den Golf von Mexiko geflogen und bewiesen, dass KI grundlegende Flugbefehle befolgt. Das System wird schließlich zu Hochgeschwindigkeitsdrohnen auf Skyborg-Basis führen, die mit Sensoren, Waffen und anderen Nutzlasten ausgestattet sind, um gefährliche Missionen anstelle von bemannten Kampfflugzeugen durchzuführen.

Die Air Force hat den Skyborg in zwei Varianten entwickelt: ein KI-System in einem Kampfflugzeug mit einer Besatzung als Hilfspilot und eine KI, die ein unbemanntes Düsenflugzeug fliegen kann. Das als Loyal Wingman bekannte Konzept beinhaltet die Kombination eines bemannten Jets mit einem oder mehreren unbemannten Jets, um eine Mission abzuschließen.

Während seines ersten Testlaufs flog das Skyborg-Kit an Bord des Luftschiffs Kratos UTAP-22 Mako. Der Testflug selbst auf der Tyndall Air Force Base in Florida dauerte 130 Minuten.

Während des Fluges reagierte das Flugzeug auf Navigationsbefehle, blieb innerhalb etablierter „Geo-Zäune“, hielt sich an seine Flugreichweite und „demonstrierte koordiniertes Manövrieren“. In der nächsten Testreihe werde Skyborg mit „unbemannten Luftfahrzeugen mit mehreren Flugsicherungssystemen“ fliegen.

Laut dem Fighters and Advanced Aircraft-Programm wird das neue UAV das „Gehirn“ aller zukünftigen Skyborg-Technologie darstellen. Die Neuheit soll das allgemeine Vertrauen in unbemannte Luftfahrzeuge stärken.

Die Hauptaufgabe der Skyborg-Drohne bleibt die Entwicklung eines unbemannten Luftfahrzeugs, das in der Lage ist, schnelle Kampfentscheidungen mit der Geschwindigkeit eines Computers zu treffen …

Die autonome Drohne Skyborg der US Air Force absolvierte ihren Erstflug (Video):

Überwachung, Verfolgung und Kontrolle von Personen: So funktioniert es

Wie Menschen kontrolliert werden, auch wenn sie nicht merken, dass sie kontrolliert werden…

Kürzlich gab es Berichte über Skyborg und Skynet als Systeme, die Menschen beeinflussen, kontrollieren oder sogar einzeln oder massenhaft (als Massenvernichtungswaffen) töten können, aber dies ist nur ein Teil der potenziellen Fähigkeiten dieser Waffe. Typ

1. Bevor ich versuche, über alle Systeme zu sprechen, lassen Sie mich aus einer etwas anderen Perspektive beginnen und Ihnen eine Vorstellung von den Hauptzielen geben , die die Entwickler dieser Systeme zu erreichen versuchen.

Zu welchen Zwecken wird dies getan?

1.1 Jede Person und ihren Standort in x-, y-, z-Koordinaten in der Luft, an Land und auf oder unter Wasser jederzeit und in Echtzeit eindeutig zu identifizieren .

1.2 Um die folgenden Informationen aufzuzeichnen:

1.2.1 Jeder Sprachanruf per Telefon oder Internet.

1.2.2 Jede Textnachricht.

1.2.3 Jede E-Mail.

1.2.4 Alle Chats in Instant Messenger.

1.2.5 Die Zeit und der physische Aufenthaltsort der Person sowie die Seriennummern aller beteiligten Geräte.

1.2.6 Um Live-Audio und -Video einer Person und ihrer Umgebung aufzunehmen , wenn und wo nötig, mit einer der folgenden Methoden:

1.2.6.1 Nutzung von Videoüberwachungssystemen, die in verschiedenen Einrichtungen installiert sind

(Geschäfte, Restaurants, Einkaufszentren usw.).

1.2.6.2 Einsatz von Videoüberwachungssystemen an Kreuzungen, Fahrbahnen

Teile usw.

1.2.6.3 Last but not least die Verwendung des Smartphones einer Person zur Aufnahme von Audio und Video in Echtzeit und zur Aufzeichnung von Informationen zur späteren Verwendung.

1.3 Das nächste Ziel ist es, für jede Person 24 Stunden am Tag, 7 Tage die Woche eine „präzise Zielblockierung“ aufrechterhalten zu können.

1.3.1 „Zielblockierung“ bezieht sich auf die Fähigkeit, ständig zu wissen, wo sich eine Person innerhalb eines Radius von 8 cm befindet, und dann, je nach den Anforderungen des betreffenden Geräts, die Zielblockierung auf 15 mm an jedem Teil des Bereichs einzugrenzen menschlicher Körper.

1.3.2 Die Zielsperre kann mit einer Reihe verschiedener Methoden aufrechterhalten werden, die in vielen Fällen jetzt im Handel erhältlich sind und nicht unbedingt die Domäne eines milliardenschweren Waffenprogramms sind. Hier sind einige aktive Beispiele aus Ihrem täglichen Leben, an die Sie nicht einmal denken:

1.3.2. 1. Wenn Sie beispielsweise auf Ihrem Mobiltelefon die 911 wählen, woher weiß das System , wo es Sie finden und Hilfe schicken kann? Antwort: mit Triangulation:

1.3.2. 1.1 Wenn Ihr Mobiltelefon GPS aktiviert hat, ist es nicht schwierig, die GPS-Koordinaten in der Notrufzentrale abzulesen.

1.3.2. 1.2 Wenn Sie GPS ausgeschaltet haben, kennt die Telefongesellschaft immer noch den genauen Standort des Mobiltelefons, da jedes Mobiltelefon zu jeder Zeit mit mindestens 3 Sendemasten „spricht“, und jeder Sendemast jeden beliebigen Standort von einem Mobilfunkmast aus bestimmen kann an ein Telefon mit einer Genauigkeit von bis zu 15 mm, sodass Ihr Standort sowie Ihre Geschwindigkeit und Richtung bekannt sind, wenn Sie Informationen von 3 oder mehr Türmen verwenden.

2 Jetzt können wir über die verschiedenen Optionen sprechen, die für das Tracking verfügbar sind .

2.1. Wenn eine Person ein Mobiltelefon oder Radio zur Hand hat. Warum sage ich „Handy“ oder „Radio“? Und nicht nur ein Handy? Denn Ihr Stimmabdruck ist so einzigartig wie ein Netzhaut- oder Fingerabdruck. Es gibt einige biometrische Identifikatoren, die wir nicht ändern können, weil Gott uns so geschaffen hat. Sie sollten auch bedenken, dass die Häufigkeit des Tippens auf einem Mobiltelefon oder Computer eine weitere zuverlässige biometrische Information ist, die Sie identifizieren kann.

3. Wir kommen nun zu den verschiedenen Möglichkeiten , wozu diese Systeme in der Lage sind , sowie zu einigen praktischen Themen wie Physik und Funkwellenausbreitung.

3.1. Es muss verstanden werden, dass Sie aufgrund der Tatsache, dass der Abstand zwischen 2 Punkten verdoppelt wird, 4-mal mehr Leistung benötigen, um am Empfangsort die gleiche Signalstärke zu erhalten. Ich mache Sie darauf aufmerksam, denn wenn Sie versuchen, hohe Leistungspegel aus der Nähe der Erde zu erreichen, sind mindestens ein sehr hoher Pegel an gepulster Leistung und eine große Stromversorgung erforderlich, um einen bestimmten Leistungspegel an der Erdoberfläche zu erreichen.

3.2 Aus diesem Grund werden Mobilfunkmasten von Telefongesellschaften mit zusätzlichen Geräten ausgestattet, da die Entfernung zwischen einem Mobilfunkmast und einer Person viel geringer ist als im erdnahen Weltraum.

3.3. Es sei jedoch darauf hingewiesen, dass die Verfolgung einer Person aus dem erdnahen Weltraum, die hauptsächlich auf das Zuhören reduziert ist, mit einigen Einschränkungen immer noch relativ einfach durchgeführt werden kann. Wenn man Hunderte oder Tausende von Menschen oder sogar Millionen verfolgen will oder muss, dann liefert die Verwendung der eingebauten Funktionen eines Mobilfunksystems, das für viel höhere Belastungsfaktoren als Weltraumsysteme ausgelegt ist, die gewünschten Ergebnisse in Echtzeit.

Ja, ich verstehe, dass so etwas Alltägliches wie Mobilfunkmasten unsere Vorstellungskraft nicht in dem Maße anregt wie ein experimentelles Weltraumsystem, aber ich kann es direkt sagen: seit mindestens 40 Jahren, jeder Anruf, jede Faxnachricht, jedes SMS, alle E-Mail-Nachrichten und Sofortnachrichten in Chats wurden mit physischen Adressen aufgezeichnet, wenn beide Enden registriert sind, sowie Datum und Uhrzeit aller übertragenen Signale.

3.4. Darüber hinaus sind einige Geräte in Kabelfernsehnetze eingebaut, um Signale mit einer Frequenz von 300 bis 800 MHz an Haushalte zu übertragen, die mehrere Meter von Kabeln entfernt sind, die sich entlang der Straßen in den Vereinigten Staaten erstrecken.

4. In wissenschaftlichen Kreisen ist bekannt, dass es möglich ist, eine Person mit einer der folgenden Methoden krank zu machen oder zu sterben:

4.1. Funkwellen (die genaue Intensität, Frequenz und das Modulationsschema werden durch die spezifischen Identifikatoren der betreffenden Personen bestimmt).

4.2. Schallwellen (auch hier werden die genaue Intensität, Frequenz und das Modulationsschema durch die spezifischen IDs der betreffenden Personen bestimmt).

4.3. Es ist auch möglich, Magnetfelder zu verwenden, aber meistens ist diese Art von Lösung energieintensiver als andere Optionen.

5. Jetzt sprechen wir über 4 g, 5 g, 6 g, und worum geht es bei diesem ganzen Rauschen? Wir werden es Schritt für Schritt tun:

5.1. Zunächst einmal verwendet ein Mikrowellenherd (der Wassermoleküle zum Kochen erhitzt) die 2,4-GHz-Frequenz, die Wasser zum Kochen bringt, und dieselbe Frequenz kann Teile des menschlichen Körpers auf ähnliche Weise wie das Kochen beeinflussen und Schäden an einem verursachen auf Mobilfunkebene, wenn die Signalstärke hoch genug ist und sich das Handy in Kopfnähe befindet. Lassen Sie mich erklären:

5.1.1. Bei 2,4 GHz (4G und einige Wi-Fi-Systeme) ist es relativ sicher, wenn der Leistungspegel 100 Milliwatt oder weniger beträgt, aber Sie sollten trotzdem ein Headset (Kopfhörer) verwenden.

5.1.2. Bei Frequenzen von 5 g ist die Durchdringungsleistung viel geringer, sodass für die gleiche Reichweite eine höhere Leistung erforderlich wäre. Aber es gibt 2 Probleme:

5.1.2.1. Der erste ist die Tatsache, dass größere Batterien erforderlich sind, um mehr Leistung zu liefern.

5.1.2.2. Zweitens erlauben Sicherheitsstandards keine Übertragung hoher Leistung in der Nähe des menschlichen Körpers.

5.1.2.3. Also hier ist, was die Ingenieure getan haben. Sie haben die Pulsleistung auf wenige Watt und zig Watt erhöht und die Pulszeit verkürzt, um Batterieleistung zu sparen und auch nur 100 Milliwatt Durchschnittsleistung zu „beanspruchen“!!! Ich sage es nur ungern so hart, aber es fügt unseren Zellen viel mehr Schaden zu, als offiziell anerkannt wird.

5.1.3. Die Impulsleistung von 6 g ist 4-mal höher als die von 5 g (im Durchschnitt), sodass auch die Gefahr zunimmt.

6. Alle oben genannten Methoden können für eine Vielzahl von Zwecken verwendet werden :

6.1. Stören Sie Ihren Körper auf viele verschiedene Arten.

6.2. Mit einer entsprechend gewählten Kombination von Dingen können Sie mit Sublimationstechniken programmieren.