„Ich stelle mir eine Zeit vor, in der wir für Roboter das sein werden, was Hunde für Menschen sind …“ – Claude Shannon, Die mathematische Theorie der Kommunikation. So denken diese Leute. Bitte lesen Sie diesen wichtigen Artikel voller Informationen, in dem erklärt wird, was ich und andere im menschlichen Blut gefunden haben – und zu welchem Zweck dies eingesetzt wurde.

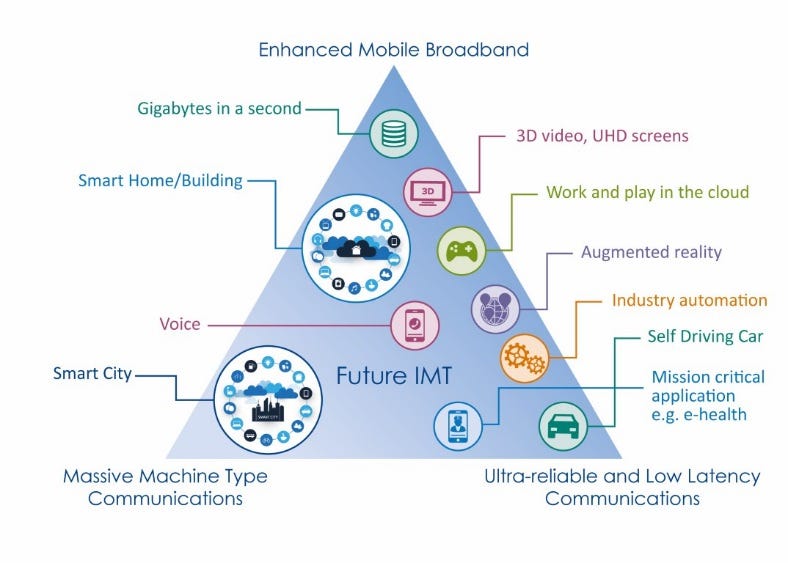

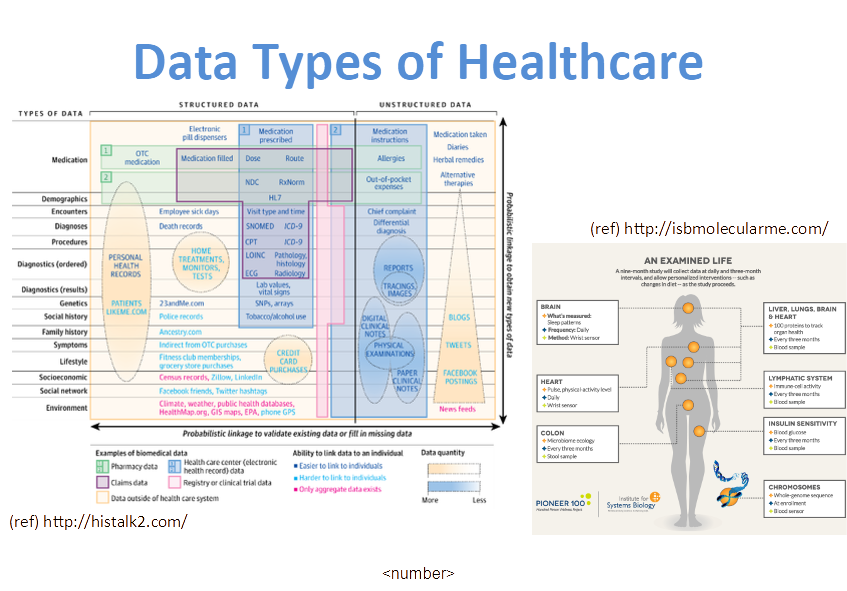

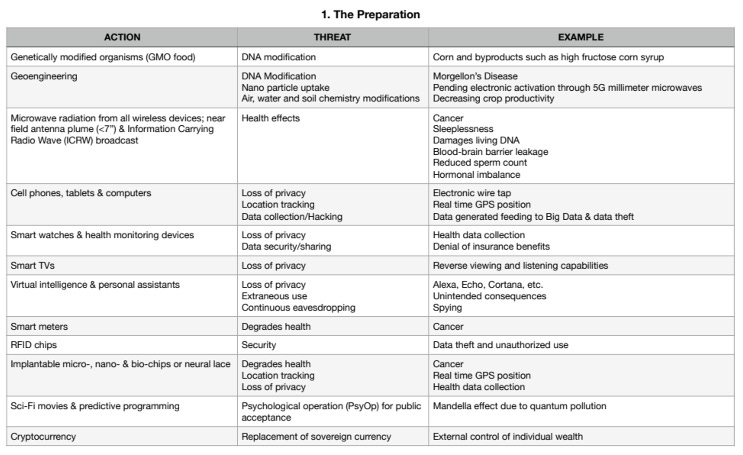

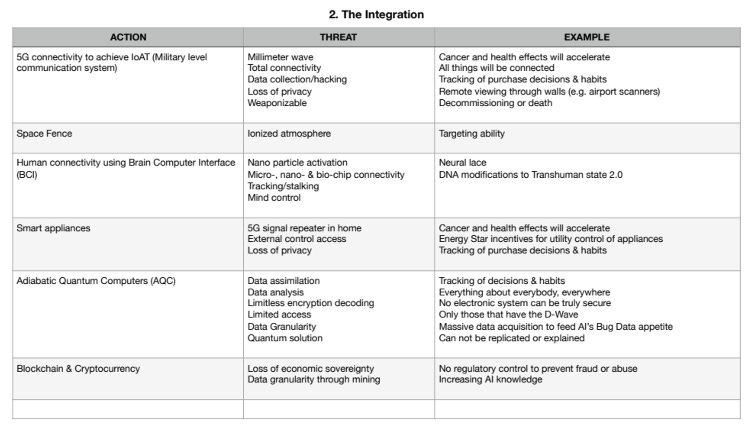

Willkommen in der Welt der Vernetzung von allem und jedem. Dinge wie 5G, Edge, Clouds, Big Data, das Internet von allem/jedem (IoX), 802.xx, Nest, LpWAN, LTE-U/A/M, HetNets, Bluetooth, ZigBee, Z-Wave, MulteFire und mehr

Ein Überflug über die drahtlose Welt der heutigen schrecklichen Utopie

Nachfolgend finden Sie einige Folien aus einigen Präsentationen zu diesem Thema (mit Links)

http://web.archive.org/web/20191104143853/http://www.cis.gsu.edu:80/jpshim/JP7-11r7.ppt

Wir steuern auf eine Zukunft zu, die weniger von Ländern als vielmehr von Konnektivität geprägt wird. Die Menschheit hat eine neue Maxime: Konnektivität ist Schicksal – und die am besten vernetzten Mächte und Völker werden gewinnen. – Parag Khanna

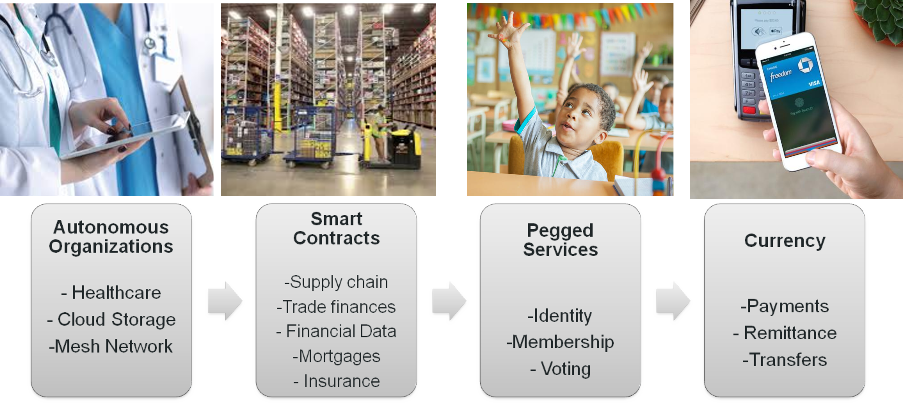

Block Mit der Einführung von 5G NR-Netzwerken, Blockchain, Smart Contracts und KI kommt es zu großen Umbrüchen in der (Immobilien-)Branche

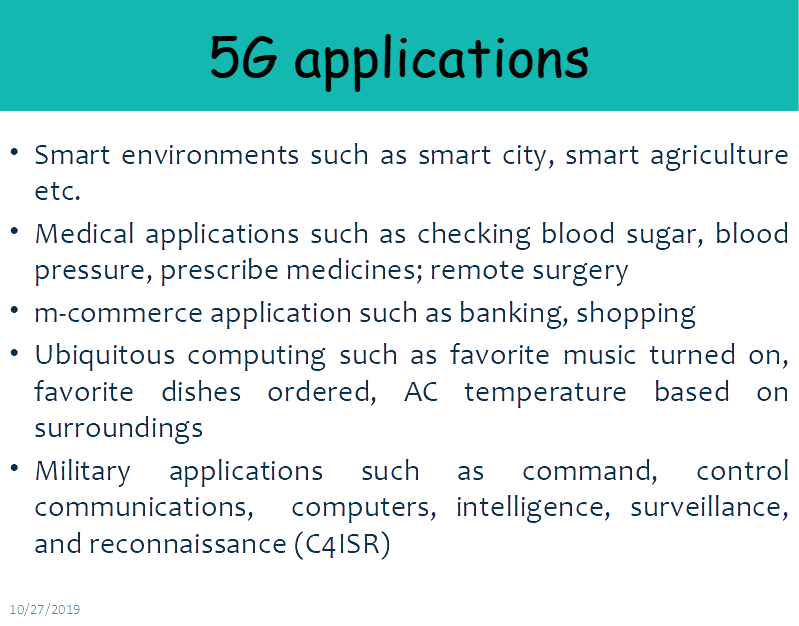

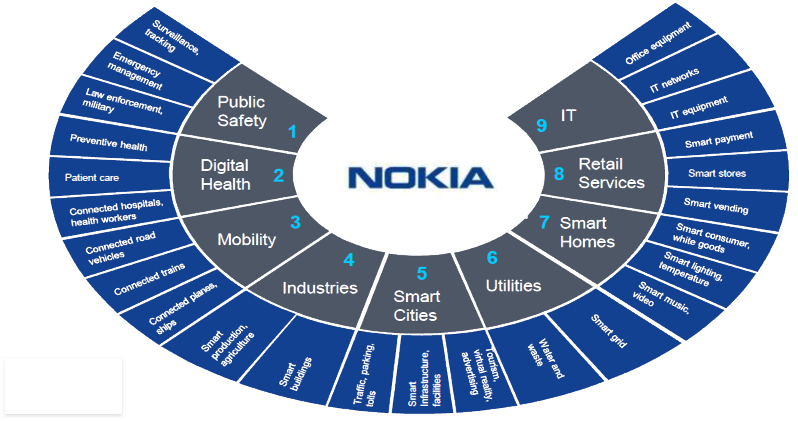

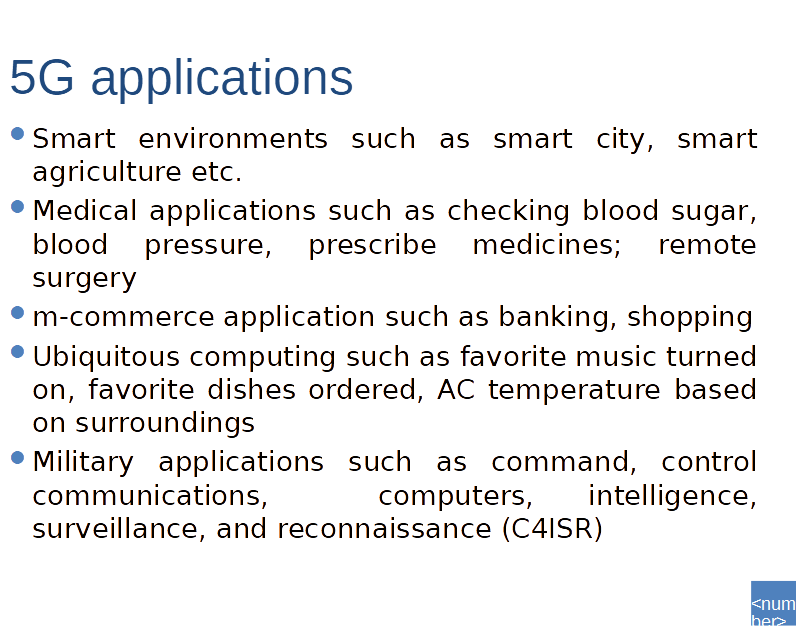

Intelligente Umgebungen wie Smart City, intelligente Landwirtschaft usw.

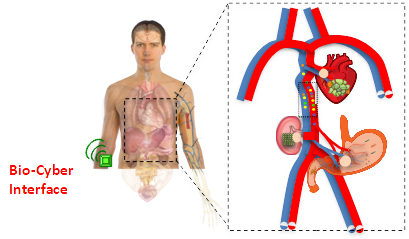

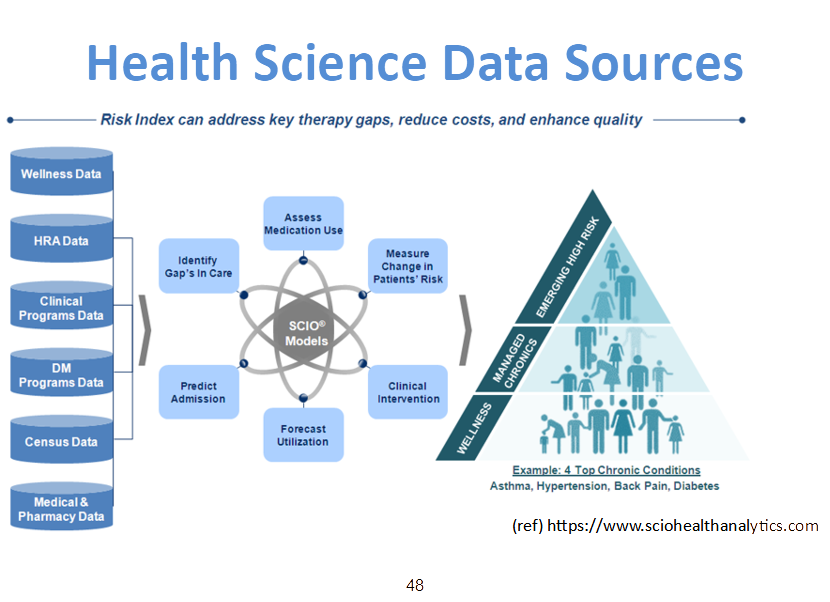

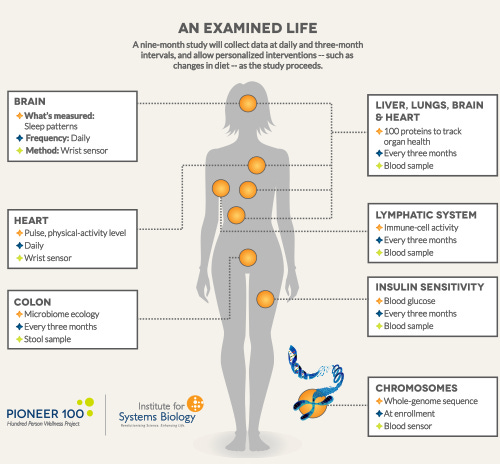

Medizinische Anwendungen wie Blutzucker- und Blutdruckkontrolle, Verschreibung von Medikamenten, Fernchirurgie

M-Commerce-Anwendungen wie Banking, Shopping

Ubiquitous Computing: Lieblingsmusik ein, Lieblingsgerichte bestellt, Klimaanlagentemperatur an die Umgebung angepasst

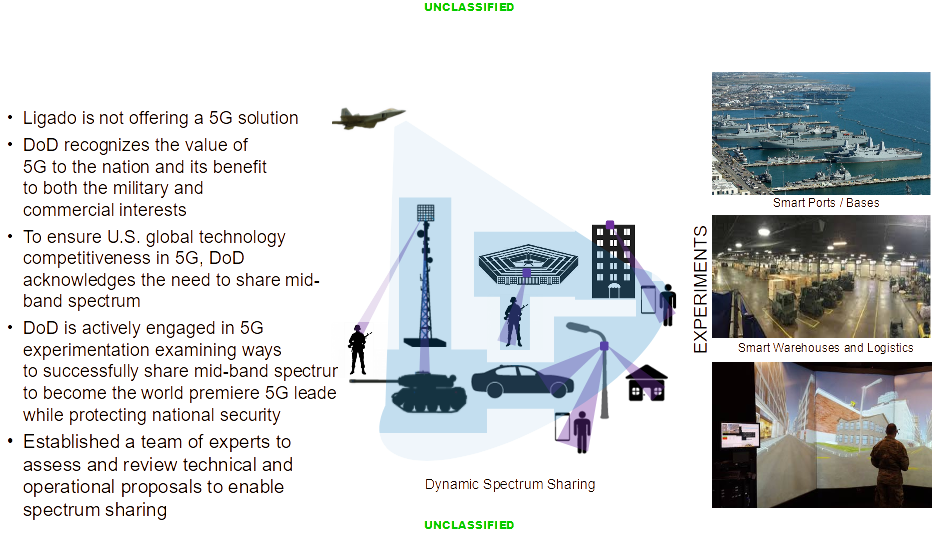

Militärische Anwendungen wie Kommando- und Kontrollkommunikation, Computer, Nachrichtendienst, Überwachung und Aufklärung (C4ISR)

http://www.memoireonline.com/08/08/1453/study-of-smart-antennas-on-mobile-communications13.png http://www.memoireonline.com/08/08/1453/study-of-smart-antennas-on-mobile-communications13.png

Erfordert schichtübergreifenden Betrieb, d. h. jeder Knoten muss über einen Mechanismus zur Spektrumerfassung verfügen

Offene Forschungsprobleme:

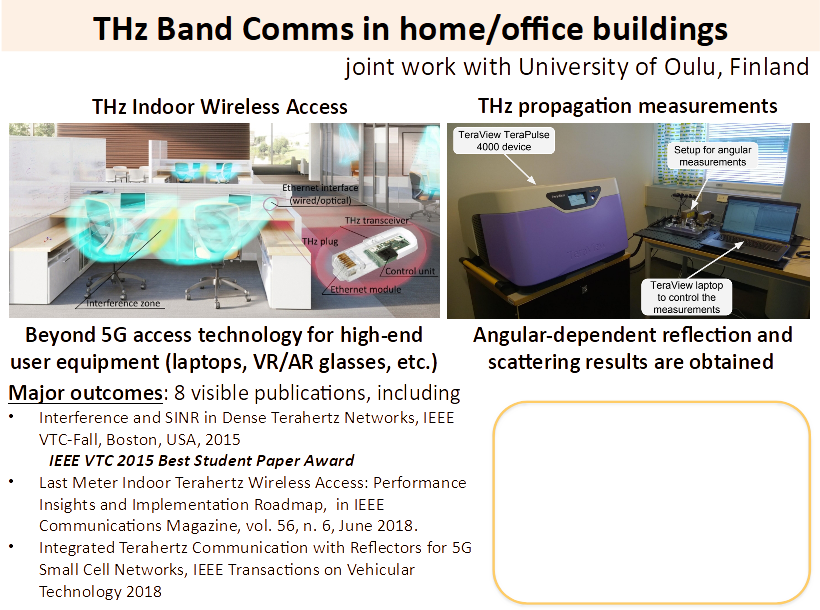

Umgang mit der extremen Richtwirkung von THz-Antennen

Kanalentzerrung und Dopplereffekt (High Speed)

Effektive Lösungen zur Medienzugriffskontrolle

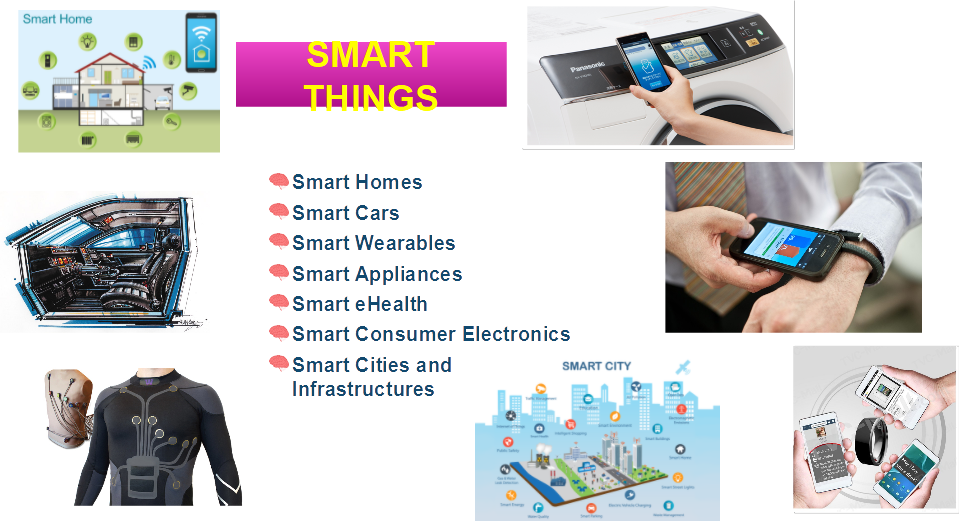

Smart „X“ (Häuser, Fahrzeuge, WLANs, PANs)

Menschen, Orte, Dinge, Strukturen, Infrastrukturen, Fahrzeuge usw. werden überall und jederzeit miteinander verbunden sein.

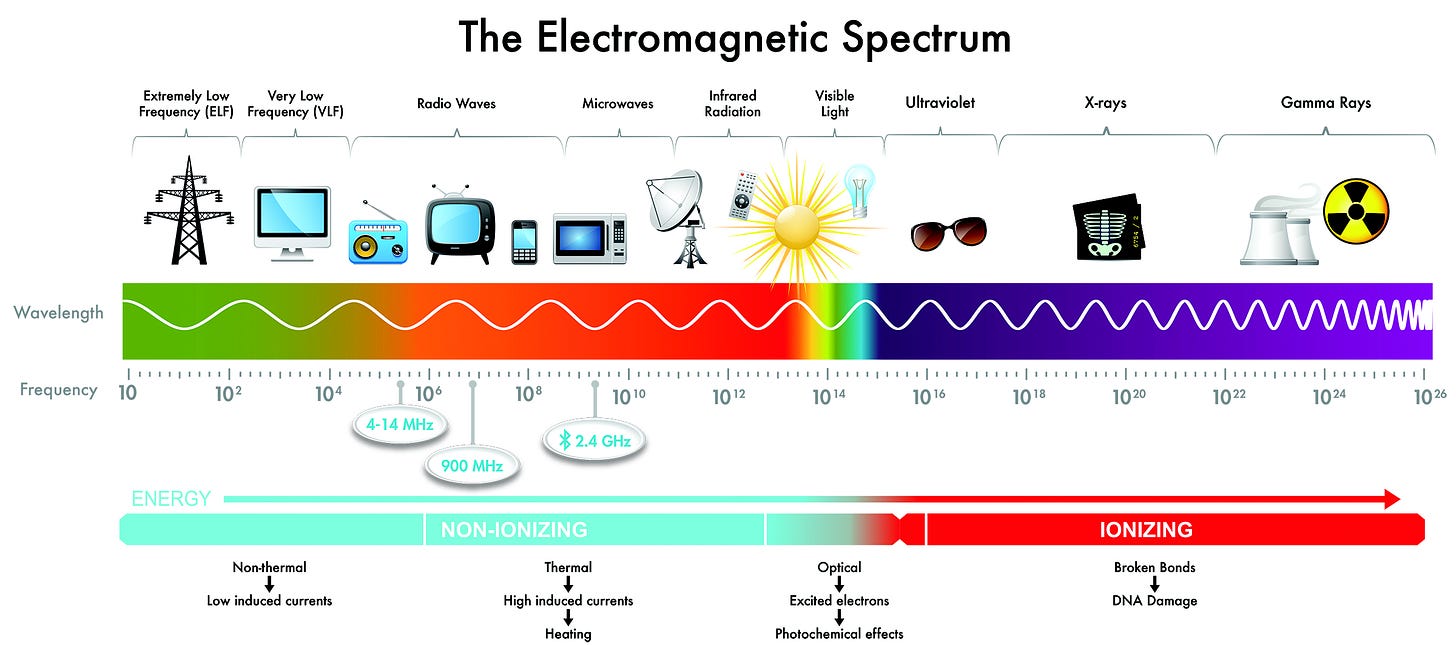

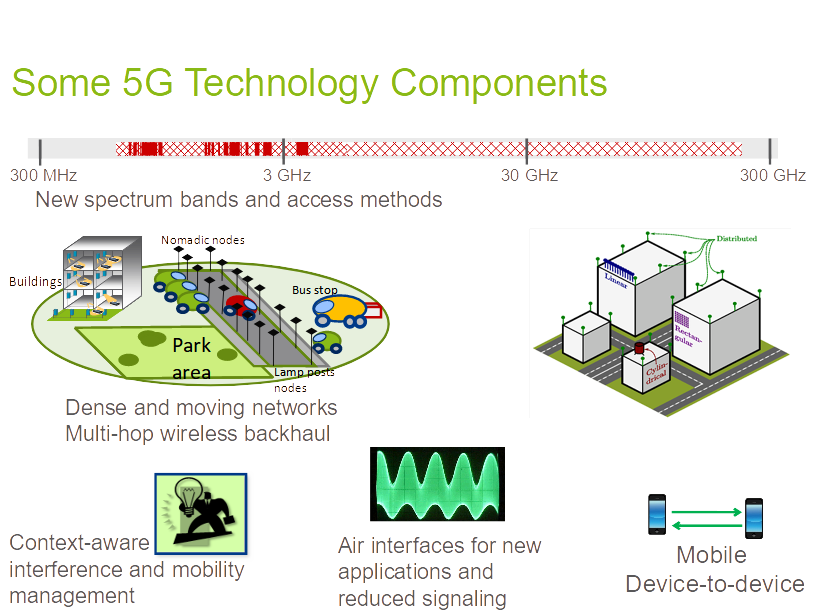

Die Frequenzen reichen von einigen hundert MHz bis 100 GHz, eventuell auch mehr

Die Vernetzung wird allgegenwärtig, unmittelbar und transparent sein

Alles wird ein Radio haben

Sensoren werden überall sein

Netzwerke werden frequenzagil und selbstkonfigurierend sein – unbegrenzte Bandbreite auf Abruf

Wir werden alle aufgrund der hohen HF-Strahlung in der Umgebung umkommen.

Hat Spaß gemacht! – Danke, Leute

http://5gtours.eu/documents/publications/presentations/pres.pptx

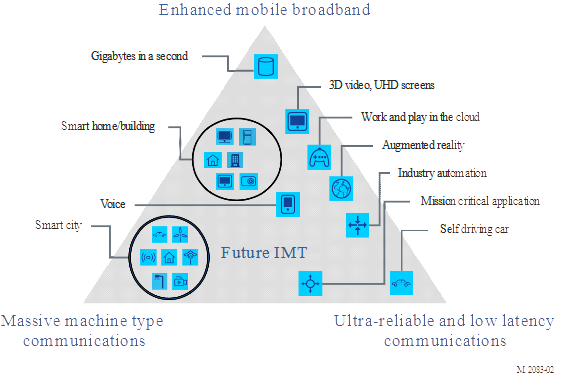

5G – was ist das?

„5G ist die drahtlose Technologie der fünften Generation für digitale Mobilfunknetze, die 2019 flächendeckend eingeführt wurde. Wie bei früheren Standards werden die abgedeckten Bereiche in sogenannte „Zellen“ genannte Regionen unterteilt, die von einzelnen Antennen versorgt werden.

Nahezu jeder große Telekommunikationsdienstleister in der entwickelten Welt installiert Antennen oder beabsichtigt, diese bald zu installieren. Das Frequenzspektrum von 5G ist in Millimeterwellen, Mittelband und Tiefband unterteilt. Das Tiefband verwendet einen ähnlichen Frequenzbereich wie der Vorgänger 4G“ – WIKIPEDIA

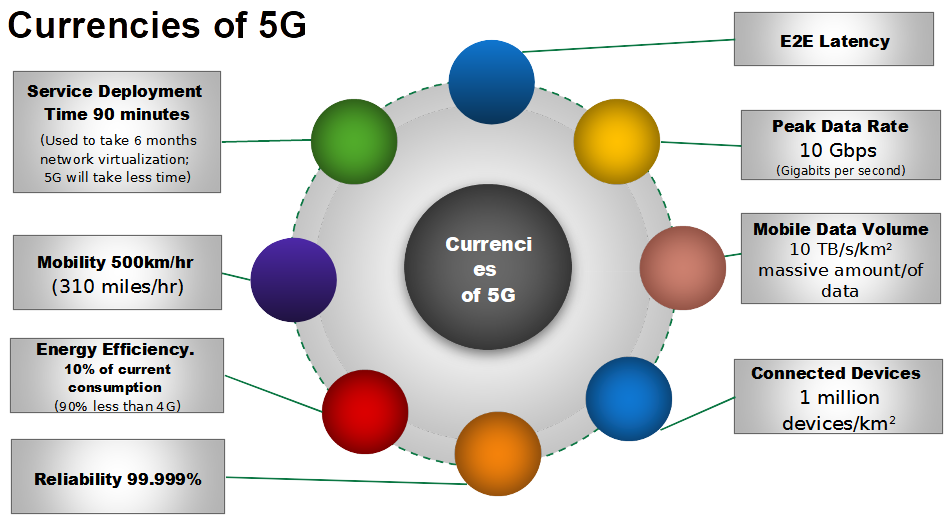

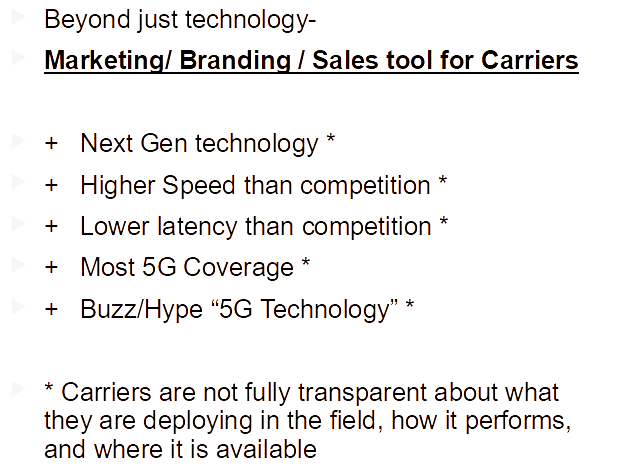

Fazit: 5G wird verschiedene drahtlose Spektrumtechnologien nutzen, um höhere Netzwerkdurchsatzgeschwindigkeiten und sehr geringe Netzwerklatenz zu bieten.

Die Netzbetreiber sind nicht völlig transparent darüber, was sie im Feld einsetzen, wie es funktioniert und wo es verfügbar ist.

„Smart“ Home, Glühbirnen bis hin zu Komfortsystemen, Haushaltsgeräten

ALLE sind IoT, mit 5G wird es Premium-Abonnementmodelle geben

Kabelfernseh-Verweigerer: Streaming-Dienste, Disney+ usw. – 5G wird großartig!

5G-Heiminternet – Verbesserungen im ländlichen Raum

Smartphones/tragbare Technologie

Weitere Überlegungen für Verbraucher:

Kosten für Ausrüstung/Konnektivität

Möchte ich wirklich vernetzt sein? Wie „smart“ möchte ich sein?

Welche Sicherheitsrisiken ergeben sich für mich und meine Familie?

Geräte, die 4G/5G+ nutzen, sind immer verbunden und anfällig, Punkt. *

Geräte, die intelligent genug sind, um immer verbunden zu sein, sind nie wirklich sicher

Verstehen Sie, dass unsere Daten ständig in Bewegung sind, aber wohin?

Kleingedrucktes zu Nutzungsverträgen

Kostenlose Apps sind nicht kostenlos

* DAS GLEICHE GILT FÜR JEDES MIT DEM INTERNET VERBUNDENE GERÄT

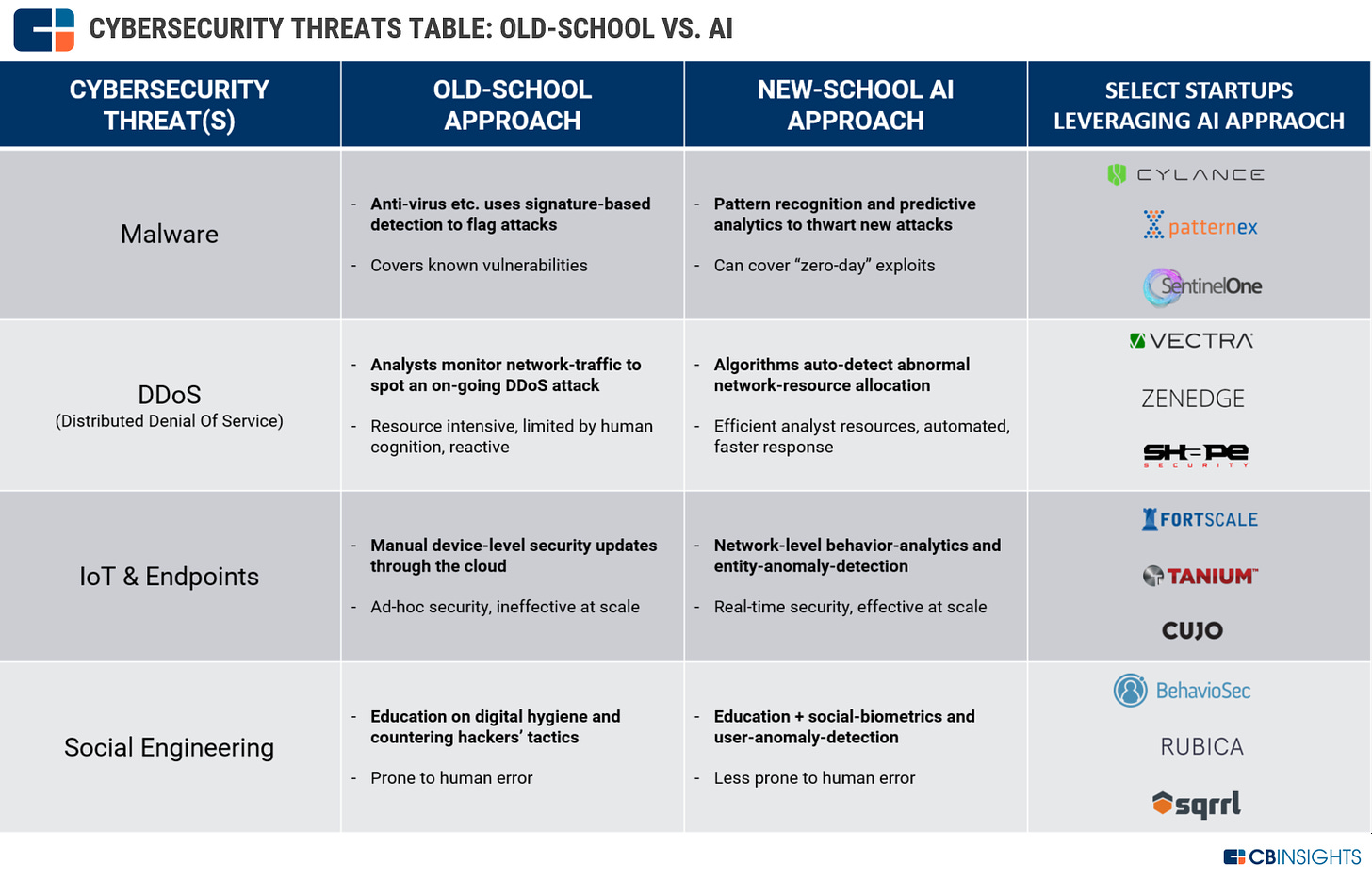

Phishing/Spear-Phishing

„Kennen Sie einen nigerianischen Prinzen im Exil?“

Ransomware

Fortgeschrittene Kryptographie – staatlich gefördert?

Stadt Atlanta, GA: 2,6 Mio. USD und es werden immer mehr

Kryptojacking

Kryptowährungs-Mining – 1 Bitcoin = 9.200 USD

Compute1 Block (Mint) = 12,5 Bitcoin oder 115.000 USD

Malware-Botnetze

DDOS

Clickfarms – Traffic-Generierung – Pay-per-Click

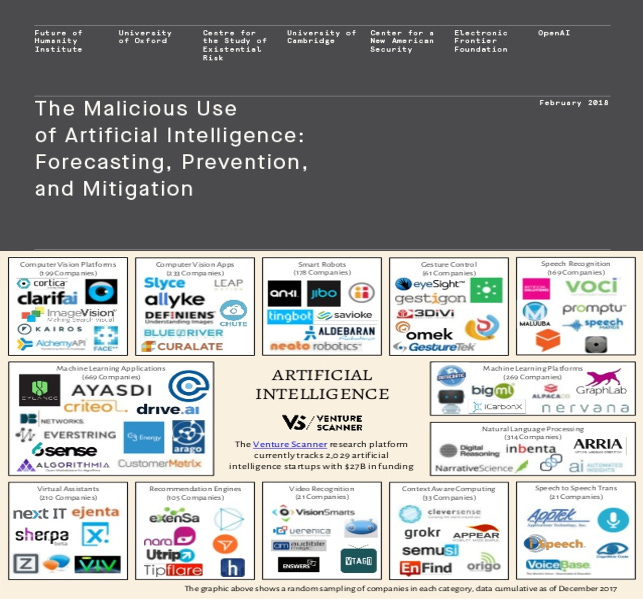

Künstliche Intelligenz – Maschinelles Lernen

KI-Bots werden eingesetzt, um soziale Medien/Wahlen zu beeinflussen

IoT-Zielsetzung

Smart-Geräte werden nicht oft aktualisiert

Unsachgemäße/unvollständige Einrichtung durch unerfahrene Benutzer

Sicherheitsbestimmungen – Sicherheit ist für Unternehmen nicht länger optional …

https://www.fcc.gov/file/14499/download

Risiken und Schwachstellen entstehen durch:

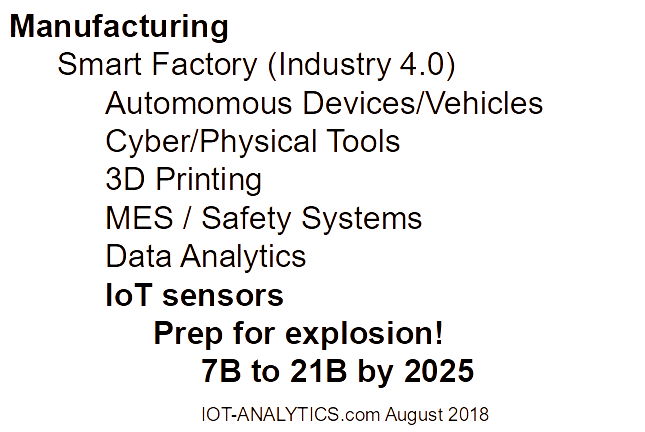

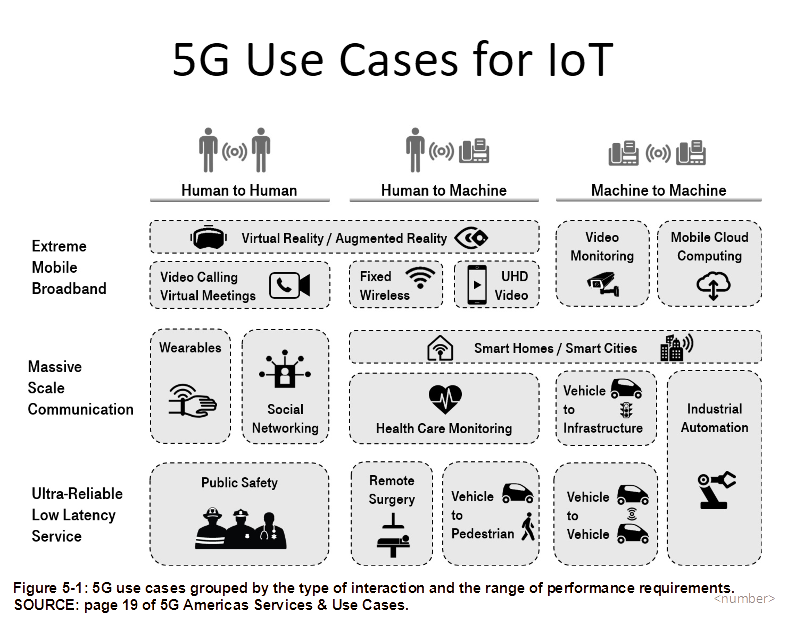

Die Anwendungsfälle werden voraussichtlich einen großen Teil der neuen Arten von Diensten ausmachen, die 5G-Systeme durch die Verbindung einer großen Anzahl von Geräten ermöglichen werden, wie zum Beispiel:

Sensoren,

Aktuatoren,

Kameras,

und Wearables

Open Source Software

Open-Source-Software umfasst Betriebssysteme, Anwendungen und Programme, deren Quellcode veröffentlicht und der Öffentlichkeit zugänglich gemacht wird, sodass jeder diesen Code kopieren, ändern und weitergeben kann, ohne Lizenzgebühren oder Gebühren zu zahlen.

Open-Source-„Produkte“ entstehen typischerweise durch die Zusammenarbeit der Community zwischen einzelnen Programmierern und großen Unternehmen.

Anwendungen mit Open Source

Open Source-Risiken

Open-Source-Software wird auf vielfältige Weise in Anwendungen integriert und oft ist einem Betreiber nicht bewusst, wo Open Source zum Einsatz kommt.

Aufgrund ihrer weiten Verbreitung bietet Open-Source-Software Angreifern eine Umgebung mit vielen Zielen.

Aufgrund der großen Verbreitung wird der Code jedoch von viel mehr Personen überprüft (dies ist einer der Hauptanreize von Open Source).

Jeder Anbieter, der Open-Source-Code in sein Produkt einbindet, kann auch Patches auf den Open Source-Code anwenden und ihn der übrigen Open-Source-Community zur Verfügung stellen.

Dies bedeutet, dass die Anbieter sicherstellen müssen, dass sie über Mechanismen verfügen, um alle Open-Source-Softwarekomponenten, die sie in ihren eigenen Produkten verwenden, auf häufige Sicherheitslücken und Gefährdungen (CVEs) zu überwachen.

Anbieter müssen sämtliche Open-Source-Software und Bugfixes auf ihre Sicherheit testen und prüfen.

Beachten Sie, dass eine Sicherheitslücke zwar häufig in einer bestimmten Softwarekomponente vorhanden sein kann , diese Sicherheitslücke jedoch nur als eigenständige Komponente besteht und bei der Einbindung in die Lösung des Anbieters (beispielsweise durch Middleware, bei der die Open-Source-Komponente isoliert wird) behoben werden kann.

Es wurde viel über die Risiken diskutiert, die durch die Lieferkette entstehen.

Dies trifft insbesondere im gegenwärtigen geopolitischen Klima zu, in dem Waren aus bestimmten Nationalstaaten einer verstärkten Prüfung unterzogen werden.

https://academy.itu.int/sites/default/files/media2/file/Report%20of%20CAICT_20201214_1.pptx

Enthüllen Sie das Geheimnis der KI

Was ist KI?

Wie kann KI in Unternehmen eingesetzt werden?

Was ist maschinelles Lernen/Deep Learning?

KI und ihre Zukunft

Zusammenfassung

KI: Eine kurze Einführung

Einführung in neuronale Netze

Konzepte des Convolutional Neural Network

Typische CNN-Modelle

Grundkenntnisse der Künstlichen Intelligenz

Technische KI-Architektur

Entwicklung und Anwendung in Trägern

Intelligenter Betrieb und Wartung

Intelligente Stadt

Autonomes Fahren

Virtueller Assistent

Kommerzialisierung künstlicher Intelligenz

Herausforderungen in der Hafenindustrie

Technologietransformation

KI in 5G – Auf dem Weg in eine neue Ära

Beziehung zwischen KI und 5G

Technologietrendanalyse

Netzwerkentwicklung für zukünftige vertikale Kommunikationsnetzwerke

Smart Education, Remote-VR-Klassenzimmer

Smart City und autonomer Verkehr

Ferngesundheitsversorgung und erweiterte medizinische Dienste

http://web.archive.org/web/20201008030718/https://d6bd904a-a-62cb3a1a-s-sites.googlegroups.com/feeds/media/content/site/mohammadsabirhussain92/1100550643111691361 3g4g5g WIRELESS-SYSTEME

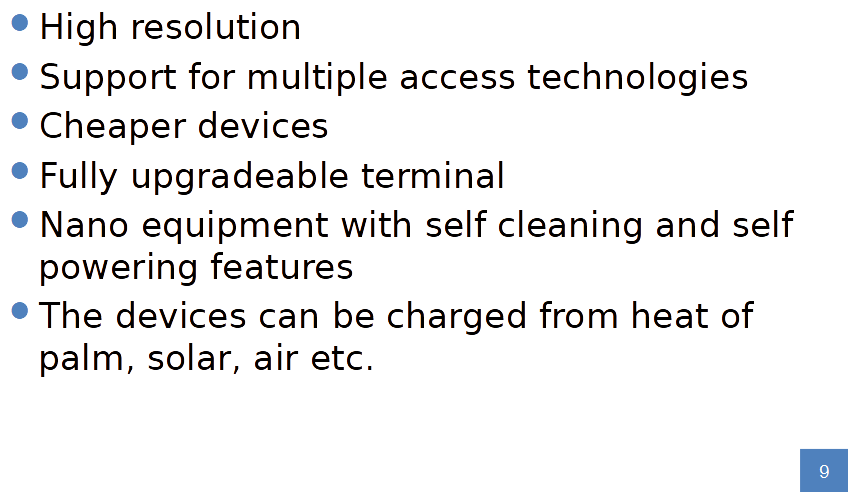

5G-Technologie ist die Kurzbezeichnung für die fünfte Generation, die Ende der 2010er Jahre eingeführt wurde.

Komplett kabellose Kommunikation

fast ohne Einschränkungen.

Es unterstützt WWWW (Wireless World Wide Web) in hohem Maße.

http://docs.wixstatic.com/ugd/698c0d_4c2efe5682ca42ca9f49e932f6960bea.pptx?dn=5G+Wireless+Technology.pptx Auf dem Weg zu einem 5G-Mobil- und -Wireless-Systemkonzept

http://web.archive.org/web/20150502212712/http://ppttopics.com:80/ppt/5g-Mobile-technology-ppt.pptx

5G-MOBILTECHNOLOGIE

https://view.officeapps.live.com/op/view.aspx?src=https%3A%2F%2Fwww.eucnc.eu%2Ffiles%2F2016%2FPresentations%2FGeorgio%2520Onopas_EUCNC2016.pptx&wdOrigin=BROWSELINK Georgio Onopas_EUCNC2016.pptx (live.com)

https://www.eucnc.eu/files/2016/Presentations/Tiedemann_EUCNC_2016_Pres_1.pptx Der Beginn von 5G II: Vision, Technologie und Fortschritt

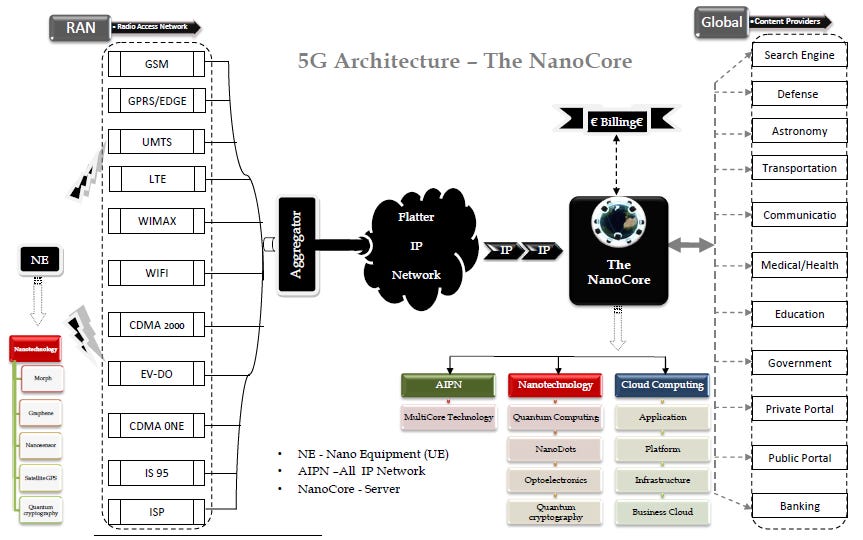

Nano-Ausrüstung mit Selbstreinigungs- und Selbstenergiefunktionen

Basierend auf Nanotechnologie

Intelligente Umgebungen wie Smart City, intelligente Landwirtschaft usw.

Medizinische Anwendungen wie Blutzucker- und Blutdruckkontrolle, Verschreibung von Medikamenten, Fernchirurgie

M-Commerce-Anwendungen wie Banking, Shopping

Ubiquitous Computing: Lieblingsmusik ein, Lieblingsgerichte bestellt, Klimaanlagentemperatur an die Umgebung angepasst

Militärische Anwendungen wie Kommando- und Kontrollkommunikation, Computer, Nachrichtendienst, Überwachung und Aufklärung (C4ISR)

Nanotechnologie

Pervasive Computing

Strahlteilungs-Mehrfachzugriff

Kooperative Gruppenstaffel

HetNets

Softwaredefiniertes Networking

Maschine-zu-Maschine-Kommunikation

Große Daten

Kognitive Funktechnologie

„Ich stelle mir eine Zeit vor, in der wir für Roboter das sein werden, was Hunde für Menschen sind …“ – Claude Shannon, Die mathematische Theorie der Kommunikation

Zusammen mit dem IoT werden Roboter und autonome Softwaresysteme viele von Menschen ausgeführte Jobs ersetzen.